Die Darstellung der Electronic Frontier Foundation (EFF) zu «Risiken bei Verwendung von Mail-Verschlüsselungs-Tools» sei offenbar stark übertrieben. Nach deren Warnung sollten Nutzer der E-Mail-Verschlüsselungs-Software PGP diese im Moment gar nicht mehr benutzen. Anwender komplett vom Gebrauch der PGP-Verschlüsselung abzuraten, ist in den Augen vieler Experten aber fragwürdig. Schliesslich lässt man sein Velo auch nicht ohne Zahlenschloss stehen, bloss weil jemand mit genügend krimineller Energie dieses knacken könnte. Oder anders gesagt: Warum gleich die Tür aus der Wand reissen, bloss weil jemand das Schloss knacken könnte?

Eine Verschlüsselung ist immer noch besser als gar kein Schutz. Denn das eigentliche Problem steckt nicht in PGP, sondern in einigen E-Mail-Clients. So zumindest nach der Gegendarstellung der Entwickler des Verschlüsselungsprojekts OpenPGP, die sehr empört auf die Veröffentlichung der Pressemitteilung reagierten. «It’s not an attack on OpenPGP. It’s an attack on broken email clients that ignore GnuPG’s warnings and do silly things after being warned» , lautet die Antwort vonseiten der Entwickler: Es handele sich um einen Angriff auf kaputte E-Mail-Clients, welche bisher die GnuPG-Richtlinien ignoriert hätten und jetzt «dumme Dinge» tun, nachdem man sie gewarnt hätte.

Darum geht es

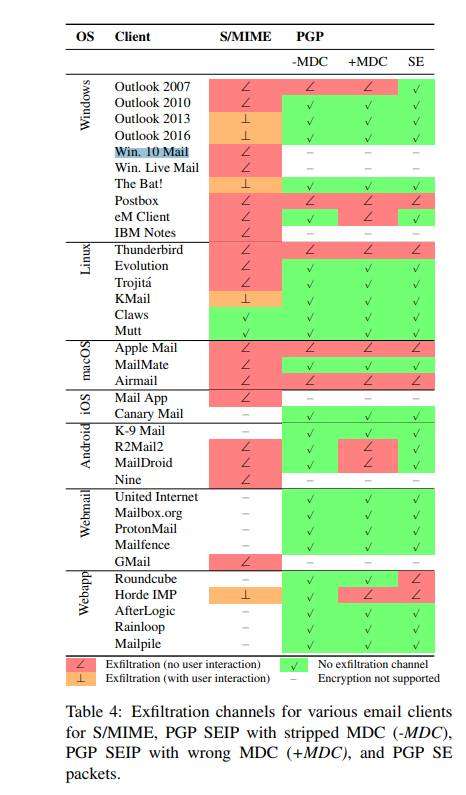

Forscher der Fachhochschule Münster, der Ruhr-Universität Bochum und der Katholischen Universität Löwen haben kritische Schwachstellen bei der Verschlüsselung/Entschlüsselung in E-Mail-Clients entdeckt. Das Problem liegt aber offenbar beim Entschlüsseln per Absender . Ein Angreifer kann also theoretisch den (unsicheren) E-Mail-Client des Absenders ausnutzen. Dazu muss der gewiefte Übeltäter den verschlüsselten Text in einer HTML-E-Mail-Datei – mit einem offenen Image-Tag-Element – verstecken. Wird der verschlüsselte Code über ein automatisches Entschlüsselungs-Plug-in beim Absender geöffnet, empfängt der Angreifer (per HTTP-Request) den ganzen HTML-Inhalt im Klartext. Die Forscher konnten nachweisen , wie sich so zum Beispiel auch extern geladene Bilder oder Style-Anweisungen (CSS) einer verschlüsselten Mail in sichtbare Inhalte umwandeln lassen. Auffällig ist aber im Sicherheitsbericht, dass 23 der 35 getesteten E-Mail-Clients beim älteren S/MIME-Standard angreifbar waren. «Nur» 10 der 28 getesteten OpenPGP-E-Mail-Clients wiesen demnach schwerwiegende Schwachstellen auf.

«Efail»-Attacken sind bei diesen Mailprogrammen möglich $('.magnificPopup').magnificPopup({

type: 'image'

});

Welche Clients sind betroffen?

Besonders anfällig für die Angriffsmethode sind den Forschern zufolge Apple Mail (macOS) sowie die E-Mail-App unter iOS, weil diese standardmässig externe Bilder nachladen, ohne den Nutzer zu fragen. Das ermöglicht sowohl Angriffe über PGP als auch über S/MIME. Auch betroffen seien Thunderbird (Windows, macOS, Linux) sowie Postbox (Windows) und MailMate (macOS). Zwar sind Webmail-Dienste wie Mailbox.org und ProtonMail nicht betroffen. Es reicht jedoch (theoretisch), wenn sich der E-Mail-Kontakt auf unsicheren Wegen bewegt. Unternehmen und Organisationen, die hochbrisante Informationen austauschen müssen, sollten laut den Forschern besser auf Alternativen wie Signal ausweichen.

Was soll man tun?

Nochmal: Der Exploit funktioniert nur, wenn das E-Mail-Programm externe Ressourcen lädt! In der Regel sind aber besonders die sicherheitsaffinen Anwender, die PGP aktiv nutzen, schlau genug, dem E-Mail-Client nicht das Nachladen angehängter Inhalte zu erlauben. Am besten schaltet man also das Nachladen von Bildern aus dem Web ganz ab und verwendet nicht das HTML-, sondern das Nur-Text-Format. Anders verhält es sich bei S/MIME, das ohne Nachladen der externen Ressourcen gar nicht funktionieren würde. Dort ist vermutlich die Verschlüsselung tatsächlich unheilbar kaputt. S/MIME gehört ohnehin langsam zum «Alteisen». Verwenden Sie zudem nur aktuelle Clients und aktualisieren Sie Ihre Sicherheits-Software regelmässig.